16 Maddede "Bastır 10 Doları, Çökertelim Siteyi" Botnet, DoS, DDoS Nedir?

Son yıllarda teknolojinin gelişmesiyle birlikte, işlenen suç tipleri de değişmekte ve bilişim yoluyla işlenen suçların sayısı günden güne artmaktadır. Galerimize konu olan 'DoS/DDoS' da kullanılan saldırı tiplerinin en başında gelenlerinden...

İşte Ürkütücü 'Dos/DDos' Gerçeği:

1. DoS ve DDoS Saldırısı Nedir?

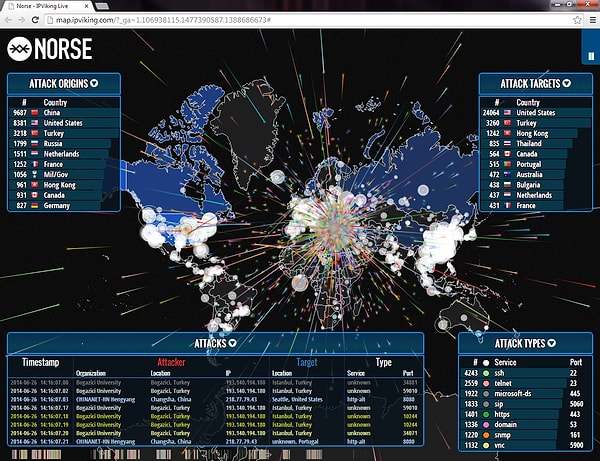

Bilişim alanında en çok görülen siber saldırıların başında DoS (Denial of Service) ve DDoS (Distributed Denial of Service) saldırıları gelmektedir.

DoS saldırısı, kısaca, belli bir sunucunun belli bir şekilde hizmet bekleyen kullanıcılara hizmet verememesini sağlamak amacıyla, o bilgisayarın işlem yapmasını engellemek, bir başka deyişle hedef bilgisayarı bilişim sisteminin içerisine girmeksizin kilitlemektir.

DoS işlemi, birden çok sayıda bilgisayar üzerinden yapıldığında, yani “dağıtılmış” (distributed) bir şekilde gerçekleştirildiğinde ise ortaya DDoS saldırısı çıkmaktadır

2. Zombi Bilgisayar Nedir? Saldırılan Sistem Nasıl İşlemez Hale Geliyor?

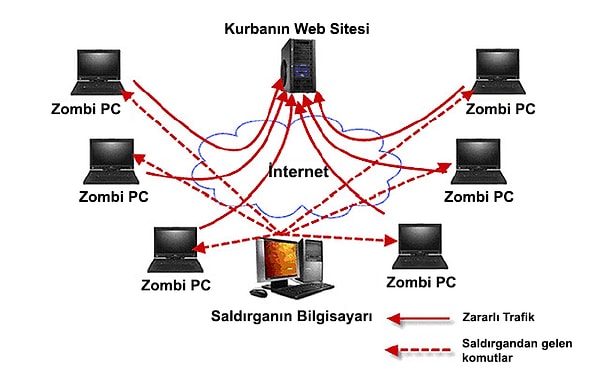

DDoS saldırısında, saldırgan, hacking yoluyla daha önceden ele geçirmiş ve hazırlamış olduğu birçok makine üzerinden, seçmiş olduğu hedef sistemin trafiğini arttırarak, o sistemin işleyemez hale gelmesini sağlamaktadır.

Saldırganın hacking yoluyla ele geçirmiş olduğu ve görünürde hedef bilgisayarların sistemlerine saldıran bu makinalara “zombi” adı verilir. Zombiler esasen saldırganın daha önce bir açığını bularak ele geçirdiği (hack ettiği) ve saldırı sırasında kullanmak üzere içlerine program yerleştirdiği bilgisayarlardır.

Bir başka deyişle, zombiler saldırının merkezinde bulunan, ancak saldırı fiilinden haberdar dahi olmayan ve güvensiz olduğu için saldırgan tarafından ele geçirilmiş makinalardır. Zombi programları, genellikle güvenliği zayıf olan sistemlere yerleştirilir

3. Binlerce Zombi Bilgisayar Farkında Olmadan Saldırıya Katılıyor

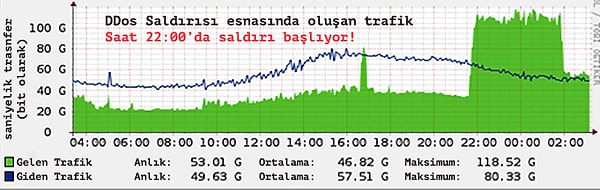

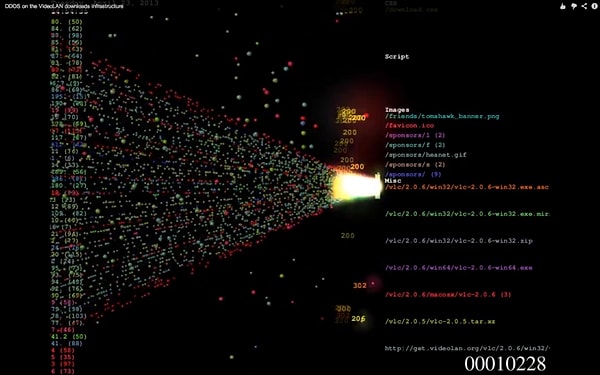

Saldırgan tarafından zombiler üzerinde kurulan programlar (daemon) belirli bir kaynaktan gelecek DDoS komutlarını dinlemekte ve bu yolla hedef sisteme saldırıları gerçekleştirmektedir. (bkz. üstteki grafik)

Binlerce bilgisayara yerleştirilen bu programlar, bilgisayarlara uzaktan kontrol (remote) imkanı vermekte, böylece saldırganın bu bilgisayarlar üzerinden istediği server’a istediği sayıda veri göndererek o server’ı çalışamaz hale getirmesine olanak sağlamaktadır

4. 2 Bin Kişinin Girebileceği Bir Web Sitesine, Aynı Anda 20 Bin Kişi Girmeye Çalışıyor.

İfade ettiğimiz gibi saldırgan, bu zombi bilgisayarları kullanarak hedef olarak belirlediği sisteme (bilgisayara ya da hosta) aynı anda giriş yapmaya çalışmakta ve bu yolla kapasitesinin çok üzerinde istek gelen sistem tamamen kilitlenerek çalışamaz hale gelmektedir. (Bkz. bant genişliğini hedef alan üstteki grafik)

Örneğin, barındırma hizmeti veren bir firmadan belirli bir bant genişliği edinen ve buna göre azami olarak aynı anda 2 bin kişinin girebileceği bir web sitesine, aynı anda 20 bin kişinin girmeye çalıştığı ve girmeye çalışırken bu 20 bin kişinin ayna anda komut yolladığı durumda, bu web sitesine ulaşılması mümkün olmamaktadır.

İşte DDoS saldırısı, aynı anda binlerce kişinin belli bir sisteme sürekli giriş yapmaya çalışması gibi, bu işi otomatize eden bir yazılımla hedef sistemi kilitlemekte ve çalışamaz duruma getirmektedir

5. Rakamlarla "DoS, DDoS" Saldırıları;

DoS/DDoS (Servis Dışı Bırakma / Dağıtık Servis Dışı Bırakma) ataklarının sayısı her yıl yaklaşık ikiye katlanıyor,

Saldırıların 2/3’ü 1 Gbps bant genişliğine sahip (çoğu kurumun internet çıkışından daha yüksek),

DRDoS saldırılarının genişliği bir ISP’yi bile durdurabilecek 300 Gbps bant genişliğine sahip olabiliyor,

Slow Post, ReDoS ve Buffer OverFlow gibi saldırılar büyük bir web sitesini bir ev kullanıcısı tarafından dahi çökertilmesine imkan verebiliyor,

2014 yılında DoS saldırılarının toplam maliyeti milyarlarca dolardan fazla.

6. "DoS, DDoS" Saldırıları Çoğu Askeri ve İstihbarat Kurumunun İlgisini Çekiyor:

2014 yılında İngiltere istihbarat biriminin bir parçası olan GCHQ, Anonymous ve LulzSec gibi hacker gruplarının iletişim kurmakta kullandığı chat odalarına DDoS saldırı düzenledi.

2008 – 2014 yılları arasında Esad yönetimine bağlı çalışan istihbarat birimleri GSD ve AFID ele geçiremediği elektronik servislere sayısız DoS saldırı düzenledi.

2012 yılında Orta Doğu Ülkelerini hedef alan Flame virüsünün, altyapı sistemlerini servis dışı bırakmayı amaçlayan NSA & GCHQ yapımı bir kötücül yazılım olduğu iddia edildi.

2010 yılında ortaya çıkan Stuxnet’in de, İran nüklüeer satrallerindeki Siemens SCADA sistemlere saldırıp santrifüj sistemlerinin çalışmasını aksatmayı başaran ve servis dışı bırakan NSA & MOSSAD ortak yapımı bir kötücül yazılım olduğu iddia edilmişti.

7. Saldırılar Bir Ülkeyi Felç Edebilir. İstihbarat Birimleri Bu Yeni Silahı Kullanıyor...

Henüz sıcak bir savaş bile yokken yapılan bu saldırıların gerçek bir savaş durumunda bir bölgenin elektriğinin kesilmesine, suların boşa akıtılmasına, savaş uçaklarının rotasından çıkarılmasına ve kurumların iletişim altyapısının çökertilmesine ulaşması oldukça muhtemel.

1900’lü yıllarda yapılan savaşlarda elektrik santralleri hedef alınır, barajlar tahrip edilir ve tren ve kara yolları gibi altyapı sitemleri bombalanırdı. Bu tip saldırılar fiziksel DoS saldırları olarak kabul edilirdi.

Günümüzde ise bu saldırılar daha az maliyetle ve daha anonim bir şekilde gerçekleştirilebilmekte. NSA, GCHQ, ASD, BND, CSIS, CSEC, DGSE, FSB, GCSB, MISRI, MSS, NRO, PLA ve RAW gibi birçok istihbarat birimi bu yeni silahı çoktan kullanmaya başladı.

8. Botnet Nedir?

Botnet nedir?

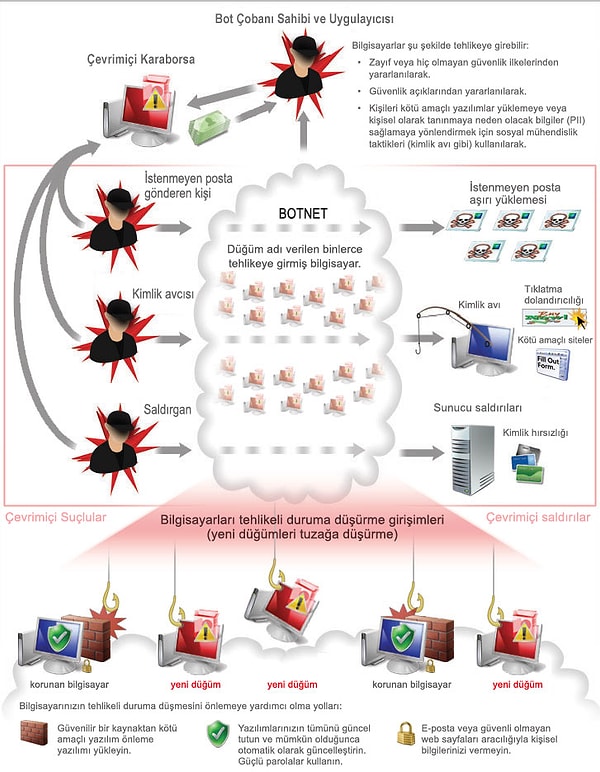

Bot terimi, robotun kısaltmasıdır. Suçlular, bilgisayarınızı bir bot’a, yani zombiye çevirebilen kötü amaçlı yazılımları dağıtırlar. Böyle bir durumda bilgisayarınız, sizin haberiniz olmadan Internet üzerinden otomatik görevleri gerçekleştirebilir.

Suçlular genelde çok sayıda bilgisayarı etkilemek için bot kullanırlar. Bu bilgisayarlar da botnet adı verilen bir ağ oluştururlar.

Botnetler, istenmeyen e-posta mesajları göndermek, virüsleri yaymak, bilgisayar ve sunuculara saldırmak ve diğer türlerdeki suçları işlemek ve sahtekarlıklarda bulunmak amacıyla kullanılabilir. Bir botnetin parçası olması durumunda bilgisayarınız yavaşlayabilir ve istemeden suçlulara yardımcı olabilirsiniz.

Kısa Başlıklarla:

9. Yeraltı Marketlerinde, Zombi Ordusu Kiralamanın Bir Saatlik Maliyeti: 10-100 Dolar

BotNet (Zombi Bilgisayar Orduları) sahibi hacker’lar, yeraltı marketlerinde saatliği 10-100 dolar arasında DoS saldırısı satın alma imkanı sunuyor. Aynı şekilde reklam networklerini de DDoS saldırıları için kullanmak mümkün.

Bu yöntemi kullanarak 2013 yılında BlackHat konferansında iki kişi 300 dolar maliyetle Akamai’ye 300 Gbps saldırı düzenlemeyi başarması bu tür saldırılara uygun bir örnek olarak gösterilebilir.

10. 500 Dolara Ömür Boyu "DDoS" Saldırı Paketi

Xbox ve PSN servislerini günlerce devre dışı bırakarak tüm dünyada ses getiren hacker grubu Lizard Squad; Geçtiğimiz günlerde artık 'DDoS' saldırılarını ücret dahilinde herkese vereceklerini açıkladı. Hatta bu anlamda detaylı bir çalışma çıkartmışlar. Hack hizmeti alacak kişilere yönelik çalışmada, sunulan hizmetlerin fiyat tarifesi de mevcut.

11. DOS/DDoS Hakkında Yanlış Bilinenler!

Başlıklarla:

Bizim Firewall tek başına DDoS’u engeller

Bizim IPS tek başına DOS/DDoS’u engeller

Linux DDoS’a karşı dayanıklıdır

Biz de DDoS engelleme ürünü var, korunuyoruz!

Donanım tabanlı firewallar DDoS’u engeller

Bizde antivirüs programı var

DOS/DDOS Engellenemez

DDoS saldırıları sizin trafiğinizden daha yüksek boyutta olduğu için engellenemez.

Yapılan çalışmalar DDoS saldırılarının çok küçük bir bölümünün bandwith şişirme yöntemiyle gerçekleştirdiğini ortaya koymaktadır.

12. Türkiye’den Güncel Bir Örnek

Kısa Başlıklarla:

Haziran ayında çok kullanılan blog/portal yazılımının Türkçe sayfası hacklendi.

Hackerlar sisteme sızıp bir sonraki blog sürümüne uzaktan yönetim amaçlı kod eklediler.

İlgili siteden portal yazılımını indiren herkes aynı anda sistemlerini hackerların yönetimine teslim etmiş oldu.

13. Saldırılardan Korunma Yolları

DDoS saldırısını önlemek güçtür, zira saldırılar çok çeşitli kaynaklardan gelmekte ve zombiler üzerinden yapıldığından kaynak saldırgan çoğu kez tespit edilememektedir. Ancak, DDoS saldırısını önlemeye yardımcı olacak yöntemler de vardır.

DDoS saldırısı farkedildiğinde, ilk yapılması gereken, saldırının geldiği IP adreslerinden gelen bağlantı isteklerini reddetmektir. Ancak, sistemin tümden kapatılması zaten saldırganların ana amacı olduğundan, DDoS saldırısından korunurken, sistemin mümkün olduğunca açık ve çalışır vaziyette kalmasını içerecek tekniklerin kullanılması gerekmektedir.

Rate Limit adı verilen teknik, bir hedef bakımından, belli bir zaman içerisindeki trafik miktarının sınırlandırılmasıdır. Bu yöntemle normal zamandaki trafik öğrenilir ve bu trafiğe uygun bir değer limit olarak kabul edilir. Böylece kabul edilen değerin üzerindeki trafik düşürülür ve DDoS saldırısının sistemi kilitlenmesinin önüne geçilmiş olunur.

14. Saldırılardan Korunma Yolları (Devamı)

Çok sık uygulanmayan bir yöntem olmakla beraber IP engellenme de DDoS saldırılarından korunmak için kullanılan bir metottur. Hedef sistem, erişmesi gereken kaynakları belli bir aralıkta toplayabilme imkanına sahipse veya IP adresleri tek tek bilinebilecek durumdaysa, bunlar için bir liste oluşturulur ve bunlar dışındaki bütün IP’ler engellenip tüm trafik durdurularak, sisteme bilinmeyen IP’ler üzerinden saldırılmasının önüne geçilmiş olunur.

Saldırı sırasında kullanılan zombi bilgisayarların saldırıyı farkedip saldırganın önceden bilgisayarına kurduğu daemon’ları ortadan kaldırması da saldırıyı keseceğinden, etkili bir yoldur. Ancak DDoS saldırılarında genelde çok sayıda ve birbirinden bağımsız zombiler kullanıldığından, birkaç zombinin uygulayacağı bu yöntem çoğu kez saldırının şiddetini engellemekte yeterli olmamaktadır.

15. Microsoft'un Bireysel Kullanıcılar İçin Tavsiye Ettiği Korunma Yöntemleri

Saldırganlar, bilgisayarınızı bir Botnet'e şu şekillerde kaydedebilir:

16. Botnet Kullanarak "DoS/DDoS" Saldırısı Gerçekleştirmek TCK'ya Göre Suçtur!

DDoS saldırısı, “bir bilişim sisteminin işleyişinin engellenmesi” olarak düzenlenen TCK m. 244 uyarınca suçtur.

Saldırı yaptığından şüphelenilen kişilerin bilgisayarlarına, CMK m. 134 uyarınca el konulduğunda ve bilgisayarların harddisklerinde inceleme yapıldığında, DDoS saldırısının yapıldığına dair teknik delil elde edilmesi mümkündür.

DDoS saldırısı failinin ceza sorumluluğunun dayandığı TCK m. 244’ün taksirli hali ceza kanununda özel olarak düzenlenmediğinden, DDoS failinin manevi unsuru hiç şüphe yok ki kasıttır. Kast, TCK’nun 21/1. maddesinde “Suçun kanuni tanımındaki unsurların bilerek ve istenerek gerçekleştirilmesi” olarak tanımlanmıştır.

Kaynaklar:

http://www.bga.com.tr/calismalar/ddos_saldirilari_korunma_yollari.pdf

http://www.buglarvadisi.com/guncel/500-dolara-omur-boyu-ddos-saldiri-paketi.html

http://www.microsoft.com/tr-tr/security/pc-security/botnet.aspx

https://encokbilisimhukuku.wordpress.com/2013/04/16/ddos-saldirisi/

http://siberbulten.com/makale-analiz/yeni-nesil-teknolojik-silahlar-dosddos/

Keşfet ile ziyaret ettiğin tüm kategorileri tek akışta gör!