Wi-Fi Ağınızdaki Güvenliğin Ne Olursa Olsun Aşılabileceğini Gösteriyoruz

Bugün evimizde, iş yerimizde hatta halka açık pek çok alanda Wi-Fi kullanıyoruz. Bu kablosuz ağları dış etkenlerden korumak için çeşitli güvenlik algoritmaları ile de şifreliyoruz.

Peki günümüzde yaygın olarak WEP, WPA ve WPA2 yöntemleri ile şifrelediğimiz veya WPS güvenlik standardıyla kurulumunu yaptığımız Wi-Fi ağlarımız ne kadar güvenli? Siber saldırganlar bu güvenlik yöntemlerini aşabilir mi?

Yazımızı okumayı bitirdiğinizde Wi-Fi ağlarında kullanılan tüm güvenlik yöntemlerinin aşılabildiğini ve WEP, WPA ve WPA2 şifrelerinin nasıl kırıldığını uygulamalı olarak göreceksiniz. Ayrıca WEP, WPA ve WPA2 için alınabilecek başka önlemleri de yazımızda bulabilirsiniz.

Yazımızın amacı Wi-Fi ağlarındaki zayıfları göstermek ve önlem alınmasını sağlamaktır. Başka bir amacımız şimdilik yok!

Buradaki bilgiler Teknopusula sitesinden alınmış olup yazarının izni ve bilgisi dahilinde kullanılmıştır.

WEP nedir? Nasıl çalışır?

Kabloluya Eşdeğer Gizlilik (Wired Equivalent Privacy) anlamına gelen WEP, 802.11 standardıyla beraber geliştirilmiş olan temel güvenlik birimidir. WEP’in tasarlanmasının üç önemli amacı bulunmaktadır; bunlar güvenilirlik, erişim kontrolü ve veri bütünlüğüdür.

WPA ve WPA2 de ne oluyor?

Wi-Fi Korumalı Erişim (Wi-Fi Protected Access) anlamındaki WPA ise, Wi-Fi Alliance tarafından geliştirilen bir kablosuz güvenlik teknolojisidir. WPA, WEP’de var olan şifreleme zayıflıklarını güçlendirir ve şifreleme anahtarlarını otomatik olarak üretmek ve dağıtmak için bir yöntem sunar.

WPA2 Çok Güvenli Ağ (RSN – Robust Security Network) anlamında kullanılmaktadır. WPA, WEP tabanlı bir yapı olduğu ve eksiklerinin çıkabileceği şüphesinden dolayı (RC4 algoritmasının zayıflıkları nedeniyle) IEEE 802.11i standartlarına uygun yeni bir protokol geliştirilmiştir. Bu protokol WEP üzerine kurulmamış, yeni ve farklı bir yapı olarak geliştirilmiştir.

Canınızı sıkmadan özetleyelim

Kablosuz Wi-Fi ağlarını şifrelemek için ilk zamanlarda kullanılan WEP günümüzde bir güvenlik standardı olarak bile görülmemektedir. Algoritmasında bulunan zayıflıklar WEP’in kolaylıkla kırılmasına neden olmaktadır.

WEP’in zayıflıklarını kapatmak üzere WEP üzerine geliştirilmiş olan WPA, daha güvenli bir yöntem sunsa da temeli WEP’e dayanan bu yöntem de siber saldırganların kolaylıkla kırdığı bir şifreleme olmaktan öteye gidememiştir.

WPA2 olarak adlandırılan RSN yöntemi, WEP’in tüm zayıflıklarının dışında geliştirilerek oldukça güvenli bir algoritmaya sahiptir. Elbette WPA2 ile korumaya alınmış bir ağın şifresinin de ele geçirilmesi mümkün, ancak WPA2 şifresini kırmak zaman alacağı (kullanılan anahtarın zorluğuna göre) için, kısa sürede şifreyi elde edemeyen saldırgan başka ağlara yönelecek ya da saldırıdan vazgeçecektir.

Uygulamaya geçmeden önce bazı kavramlardan bahsedelim

Erişim Noktası: Kablosuz ağ yayının yapıldığı modem ya da verici cihazlara verdiğimiz ad. Access Point (AP) olarak da karşımıza çıkmaktadır.

SSID: Erişim noktasından yapılan yayının adıdır. Çevrenizdeki kablosuz ağları arattığınızda karşınıza çıkan isimlerin her biri SSID’dir. Bazı ağlarda güvenlik amaçlı olarak SSID bilgisi gizlenmektedir. Gizlenen bir SSID’de kolaylıkla bulunabilmektedir.

BSSID: Erişim noktasına ait ağ kartının MAC (fiziksel) adresidir. AA:BB:CC:DD:EE:FF şeklinde hexadecimal karakterlerle ifade edilir.

Kanallar (Channels): Farklı frekanslarda 1-14 arası yayın kanalı vardır. AP ve STA (Station, kablosuz cihaz – notebook, pda vb.) bir kanaldan iletişim kurar. Örnek olarak AP 11’inci kanalda yayın yapıyorsa STA’ da o kanaldan AP’ye bağlanır.

Sinyal kalitesi ve anten

Bir cihazın AP’ye olan uzaklığı ve AP’nin sinyal gücü ile değişebilen sinyal kalitesi, bağlantı kurmaya çalışan cihazlarda kullanılacak değiştirilebilen antenler sayesinde yükseltilebilir. Piyasada bu amaçla satılan pek çok anten bulunabileceği gibi el yapımı çok yaratıcı anten çeşitleri de mevcuttur. Bu tür antenlerin kullanım amacı bazen uzak mesafeli ağlara bağlanmaktır. Sinyal kalitesinin artması AP’nin yaptığı yayınlardan toplanacak data paketi sayısını artıracaktır.

Tencere tava kapağından hatta Pringles kutusundan yapılan çok yaratıcı ve etkili anten tasarımları da bu işe kafa yoran insanoğlunun azmini gösteriyor.

Biraz da saldırı araçlarından bahsedelim

Kablosuz bir ağın güvenliğini aşmak için kullanılabilecek yüzlerce yazılım mevcuttur. Farklı işletim sistemleri için yazılmış bu programlar; keşif yapılması, paket toplanması ve şifre kırılmasına yönelik olarak geliştirilmiştir.

Biz uygulamamızda Kali Linux işletim sistemi kullanacağız. Kali’nin içerisinde yer alan ve komut isteminde (terminal, konsol) çalışan bazı yazılımlarla keşif ve paket toplama işlemlerini yaparak “aircrack” yazılımı ile topladığımız paketlerdeki şifreyi kıracağız.

Biraz hareket katıyoruz: WEP şifresini kırıyoruz

Sanal laboratuvar ortamımızda kurduğumuz WEP ile korunan (pek fazla tercih edilmese de halen ağ taramalarında gözümüze çarpıyor maalesef) bir kablosuz ağa ait bilgilerin toplanması ve elde edilen verilerden şifrenin kırılması aşamalarını gösteren videomuzla sizi yalnız bırakmadan önce, işlem aşamalarını özetleyelim.

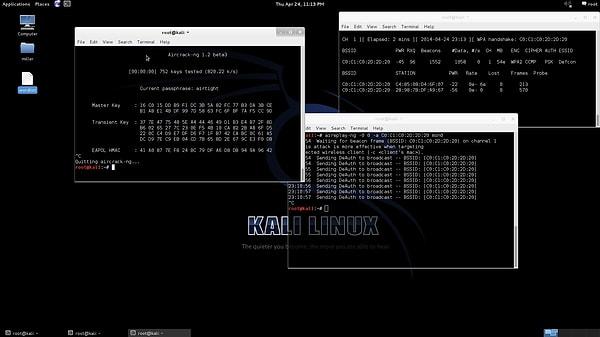

Linux ortamında kullandığımız ağ kartı “wlan0” olarak adlandırılmıştır. Bu karta ait MAC adresini “macchanger” yazılımı ile (Kali’de yazılımları komut vererek çalıştırıyoruz) her ihtimale karşı değiştiriyoruz. Karda yürüyüp iz belli etmemenin ilk adımı olarak görülebilir.

Müteakiben ağ kartımızı monitör moduna yani izleme moduna alıyoruz.

Güvenliğini aşmak istediğimiz WEP ile korumalı ağa ait SSID, BSSID, kanal ve kendisine bağlı cihaz(lar)ın MAC adresi gibi bilgileri “airodump” ile keşfediyor ve aynı yazılımla hedef ağa ait veri paketlerini toplamaya başlıyoruz. Bu paketleri uzantısı .cap olan bir yığın olarak kaydedeceğiz.

AP ile ona bağlı cihaz arasındaki paketleri yakalarken bir yandan da “aireplay” ile paket tekrarları yaparak AP’den daha fazla paket yayınlanmasını sağlıyor ve toplayacağımız paket sayısını hızla artırıyoruz. WEP şifresini kırabilmek için 10 binlerce pakete ihtiyacımız var.

Yeterli sayıda pakete ulaştığımızı düşündüğümüzde, şifre kırıcımız “aircrack” ile topladığımız paket yığınının şifresini kırmaya çalışıyoruz. Aircrack eğer şifreyi kıramazsa otomatik olarak her 5 bin pakette bir şifre kırma işlemini yenileyecektir.

Örneğin 128 bit güvenlikli, içerisinde harf ve sayı bulunduran 13 karakterli şifre ve “teknopusula” SSID bilgisine sahip olan bir WEP ağımız olsun. Bu ağda şifrenin kırılması işlemi sadece birkaç dakika sürecektir.

İlk uygulamamız huzurlarınızda: WEP şifresini kırdık

WEP şifresinin kırılmaması için ne yapılabilir?

Cevap: Hiçbir şey! Aslında yapabileceğiniz bir şey var, o da WEP kullanmamak! Yazımızın içeriğinde de dediğimiz gibi, WEP artık bir güvenlik yöntemi olarak görülmüyor.

Aksiyon Zamanı: WPA ve WPA2’yi de kırıyoruz

WPA ve WPA2 güvenliğini aşmak için ayrı ayrı işlem yapmaya gerek görmüyoruz. Çünkü Kali Linux’te uygulayacağımız yöntem her ikisi için de aynı.

Uygulamamızda biz WPA2 ile korunan “teknopusula” SSID bilgisine sahip bir ağı hedef alıyoruz. İşlem basamaklarını şu şekilde sıralayalım:

- Önce ağ kartımızın fiziksel adresini (MAC adresi) değiştiriyoruz.

- Ağ kartımızı monitör moduna (izleme modu) alıyoruz.

- Çevredeki ağlar hakkında “airodump” ile bilgi topluyoruz.

- Yine “airodump”ı kullanarak hedef ağın yayın yaptığı kanaldaki paketleri toplamaya başlıyoruz.

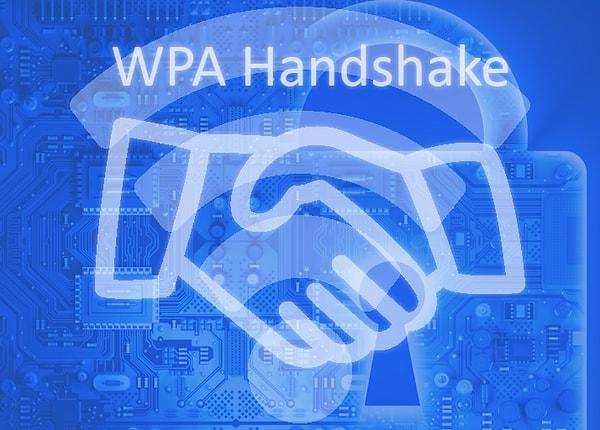

- WEP şifresinin bulunması için anlattığımız paket toplama işleminin haricinde burada “handshake” protokolüne ait paketleri de yakalamamız lazım.

Nedir bu handshake?

“Handshake” (tokalaşma) erişim noktası ile ona bağlı cihaz arasındaki kimlik doğrulama protoklüdür diyebiliriz. Yani bir nevi tanışma ve tokalaşma. “Handshake” doğrulaması yapılamazsa cihaz erişim noktasına bağlanamaz. Bu protokol bir cihaz erişim noktasına her bağlandığında gerçekleşir.

Peki biz ağı dinlemeye alınca oturup başka bir cihazın bu ağa bağlanmasını mı bekleyeceğiz? Tabii ki Hayır!

İşin hilesi: Deauthentication sinyali

İşin hilesi şu; biz erişim noktasına bir “deauthentication” sinyali göndereceğiz (authentication=yetki verme, deauthentication için yetki kaldırma diyebiliriz sanırım). Bu sinyali alan erişim noktası kendisine bağlı cihaz(lar) ile yeniden bağlantı kuracaktır. İşte bu noktada biz de havada uçuşan “handshake” paketini yakalayacağız.

“Deauthentication” sinyalini gönderdikten sonra “handshake” yakalanıp yakalanmadığını “aircrack” üzerinden kontrol ediyoruz.

Voilà! Bir adet yakalamışız.

“Wordlist” mi? O da ne?

İstediğimiz paketleri topladık. Sırada şifreyi kırma işlemi var. “Aircrack”ı çalıştırarak topladığımız paket yığınını elimizdeki “wordlist”i kullanmak suretiyle şifreyi kırıyoruz.

Şifre kırıcılar (cracker) şifrelenmiş bir veriye ulaşmak için pek çok yöntem bulmuştur. Bu yöntemlerin en önemlilerinden ikisi “brute-force” (kaba kuvvet) ve “wordlist” (sözlük) yöntemidir.

Brute-force tekniğinde, şifre kırıcı yazılım şifre üreterek her bir ürettiği şifreyi dener. Şifre bulunana kadar bu işlem devam eder. Yazılımın hem şifreyi üretmesi hem de ürettiği veriyi denemesi gerekir. Örneğin; 4 haneli 1234 şifresini kırmak için yazılım (varsayılan olarak) 0000, 0001, 0002 … 1232, 1233 ve son olarak 1234’ü deneyerek şifreyi bulur. Şifrenin büyüklüğü ve kompleksliği şifrenin bulunma süresini uzatır (yılları bile bulabilir).

Wordlist yönteminde ise, anlamlı ve anlamsız kelime/sayı kombinasyonlarının bulunduğu bir dosyadaki her bir veriyi kullanan yazılım, buradaki kelimeleri eşleştirerek şifreyi bulmaya çalışır. Wordlist yönteminin dezavantajı, eğer şifre dosyanızda değilse, şifre bulunamaz. Ancak olası tahminlerle ya da sosyal mühendislik uygulamalarıyla wordlist yönteminin daha uygun olacağı düşünülebilir. Hem brute-force hem de wordlist yönteminde kullandığınız bilgisayarın işlemcisinin güçlü olması şifrenin bulunma süresini azaltacaktır.

Şifre kırarken ekran kartı kullanan şifre kırıcılar

Brute-force kullanacaksanız ve bu işlemi Windows’ta yapacaksanız, bilgisayarınızın işlemcisinin yanında ekran kartının işlemcisini (GPU) kullanan şifre kırıcıları kullanmanızı tavsiye ederiz. Elcomsoft şirketinin üretmiş olduğu Wireless Security Auditor programı CPU ile birlikte ekran kartının işlemcisini de kullanarak saniyede daha fazla anahtar deneyerek WPA şifresini kısa sürede bulabilir. Yeni nesil ekran kartlarının işlemcileri, çok çekirdekli birçok işlemciden bile daha hızlı çalışmaktadır. Bu ve benzeri programlara belirli bir lisans ücreti ödeyerek sahip olabilirsiniz.

Çok konuştuk, ikinci videomuz geliyor: WPA ve WPA2'yi kırıyoruz

WPA ve WPA2 nasıl güçlendirilir?

Uygulama videosunu izlediyseniz, “aircrack” şifreyi saniyeler içerisinde buldu. Çünkü kullandığımız Türkçe 40bin civarında kelime içeren sözlüğümüzün içerisinde şifre olarak kullandığımız “kahraman” kelimesi mevcuttu. Eğer şifremizi “06kahraman1905” ya da “k4hr4m4n*06” gibi daha kompleks şekilde seçseydik, şifrenin kırılma süresini yıllara varacak kadar uzatabilirdik.

Şunu ifade etmek lazım; kırılamayacak şifre yoktur. Eğer WEP, WPA ve WPA2 şifre kırma işlemi yapmak isteyen kişi yeterli zamana, çok güçlü bilgisayarlara ve akıllıca kombinasyon kullanma yetisine sahipse şifrenin bulunmaması için hiçbir sebep yok.

Bununla birlikte, SSID bilgisinin gizlenmesi tek başına bir işe yaramasa da, ilk adımda etraftaki ağları tarayan bir saldırganın SSID bilgisi gizli bir ağı görmezden gelmesine neden olabilir.

Ayrıca sadece belirli MAC adresine sahip cihazların ağınıza bağlanmasını sağlarsanız (MAC filtreleme, bu filtreleme özelliği MAC adresinin kopyalanması ile çabucak aşılmaktadır) saldırganın işini birazcık da olsa zorlaştırmış olabilirsiniz.

Acizane tavsiyelerimiz şunlar

Bu bilgiler ışığında şu önerileri sıralayabiliriz:

SSID bilgisini gizleyin

MAC filtrelemesi yapın

En önemlisi, uzun ve komplike şifreler kullanın

İş yeri ağınızda kullanıcı adı ve şifre kullanılarak çalışan bir sistem varsa, “WPA2-Enterprise” yöntemini kullanın

Çok yüksek güvenlikli olması gereken bir ağ kuracaksanız biyometrik ya da akıllı kartlar içeren sistemler kullanın

Tüm bu önlemlere rağmen tekrarlamakta fayda var: Kırılamayacak şifre yoktur. Sadece zamana ihtiyaç vardır. Özellikle algoritmasının nasıl çalıştığı biliniyorsa...

Keşfet ile ziyaret ettiğin tüm kategorileri tek akışta gör!

Yorum Yazın

Paketlerin yanında ücretsiz gelen modemlerin ilk kurulumundaki ağ adını ve şifreyi kaydederseniz yolda yürürken cihazınızın otomatik olarak ağlara bağlandığı... Devamını Gör

Bu durum sadece aynı operatörlere ait wi-fi noktalarında geçerli olacaktır.